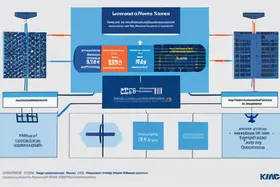

Una nueva vulnerabilidad descubierta en ChatGPT permitió a los investigadores extraer información privada de los usuarios, lo que marca la última instancia en un ciclo recurrente de ataques y defensas en el ámbito de los chatbots de IA. Investigadores de Radware explotaron la vulnerabilidad, denominada "ZombieAgent", para extraer subrepticiamente datos directamente de los servidores de ChatGPT, lo que mejoró el sigilo del ataque.

Este incidente pone de relieve un desafío fundamental en la seguridad de la IA: el diseño inherente de la IA para cumplir con las solicitudes de los usuarios a menudo hace que las protecciones sean reactivas en lugar de proactivas. Según el informe de Radware, el ataque "ZombieAgent" permitió que los datos se enviaran directamente desde los servidores de ChatGPT. Esta capacidad le dio sigilo adicional, ya que la exfiltración de datos parecía provenir de una fuente confiable.

El patrón, como se observó en incidentes anteriores como "ShadowLeak", implica que los investigadores identifiquen y exploten las vulnerabilidades, seguido de la implementación de defensas específicas por parte de la plataforma. Sin embargo, estas defensas a menudo abordan solo la técnica de ataque específica, dejando sin abordar clases más amplias de vulnerabilidades. Este enfoque reactivo es similar a instalar una nueva barrera de seguridad en la carretera después de un tipo específico de accidente automovilístico, sin considerar la seguridad de otros vehículos.

El problema subyacente proviene de la naturaleza de la propia IA. Los chatbots están diseñados para cumplir con las solicitudes de los usuarios, que pueden manipularse para eludir las medidas de seguridad. Este cumplimiento inherente dificulta la creación de salvaguardias integrales contra todos los ataques potenciales.

El descubrimiento de "ZombieAgent" subraya la necesidad de un enfoque más holístico de la seguridad de la IA. En lugar de centrarse únicamente en medidas reactivas, los desarrolladores deben priorizar las estrategias proactivas que aborden las vulnerabilidades subyacentes que permiten estos ataques. Esto incluye la incorporación de protocolos de seguridad robustos en la fase de diseño de los sistemas de IA y la supervisión continua de posibles amenazas.

Las implicaciones de estas vulnerabilidades se extienden más allá de los usuarios individuales. Las filtraciones de datos pueden erosionar la confianza en los sistemas de IA y dificultar su adopción en diversos sectores. Además, el potencial de que actores maliciosos exploten estas vulnerabilidades plantea preocupaciones sobre el uso indebido de la IA con fines nefastos.

A medida que la tecnología de IA continúa evolucionando, es probable que persista el ciclo de ataques y defensas. Abordar este desafío requiere un esfuerzo de colaboración entre investigadores, desarrolladores y responsables políticos para desarrollar e implementar medidas de seguridad integrales que protejan a los usuarios y promuevan el desarrollo responsable de la IA. El estado actual de la vulnerabilidad y las contramedidas específicas implementadas por OpenAI no estaban disponibles de inmediato.

Discussion

Join the conversation

Be the first to comment