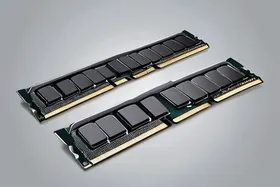

연구원들은 광범위한 악성 활동을 가능하게 하는 모듈식 설계를 통해 리눅스 시스템을 표적으로 하는 정교한 악성코드 프레임워크인 VoidLink를 발견했습니다. 고급 기능으로 주목받는 이 프레임워크는 손상된 각 시스템에서 공격자의 특정 요구에 맞게 조정할 수 있는 30개 이상의 모듈을 포함합니다.

연구원들이 악성코드를 분석한 결과에 따르면, 이 모듈들은 은닉, 정찰, 권한 상승 및 손상된 네트워크 내에서의 측면 이동을 가능하게 합니다. 이러한 구성 요소는 공격 캠페인 중 목표가 진화함에 따라 쉽게 추가하거나 제거할 수 있습니다.

VoidLink는 Amazon Web Services (AWS), Google Cloud Platform (GCP), Microsoft Azure, Alibaba Cloud 및 Tencent Cloud를 포함한 인기 있는 클라우드 서비스 내의 시스템을 대상으로 설계되었습니다. 이 악성코드는 해당 공급업체의 애플리케이션 프로그래밍 인터페이스 (API)를 사용하여 메타데이터를 검사하여 감염된 시스템이 이러한 환경 내에서 호스팅되는지 여부를 감지합니다. 연구원들은 VoidLink 개발자들이 향후 릴리스에서 Huawei, DigitalOcean 및 Vultr에 대한 탐지를 추가할 계획이라고 밝혔습니다.

VoidLink의 발견은 전 세계 많은 조직에서 중요한 인프라 구성 요소인 리눅스 시스템을 대상으로 하는 악성코드의 정교함이 증가하고 있음을 강조합니다. 리눅스 서버는 클라우드 컴퓨팅, 웹 호스팅 및 엔터프라이즈 환경에서 널리 사용되므로 사이버 범죄자에게 매력적인 표적이 됩니다. VoidLink의 모듈식 특성 덕분에 공격자는 전술과 기술을 조정하여 탐지 및 완화의 어려움을 증가시킬 수 있습니다.

클라우드 컴퓨팅의 증가는 공격자가 단일 진입점을 통해 광범위한 조직을 표적으로 삼을 수 있는 새로운 기회를 만들었습니다. 클라우드 인프라를 표적으로 삼음으로써 공격자는 잠재적으로 여러 조직에 걸쳐 중요한 데이터와 시스템에 액세스할 수 있습니다. VoidLink가 특정 클라우드 환경을 탐지하고 표적으로 삼을 수 있는 능력은 클라우드 서비스를 사용하는 조직에게 강력한 보안 조치가 얼마나 중요한지를 강조합니다.

보안 전문가들은 리눅스 시스템을 사용하는 조직이 VoidLink와 같은 악성코드 감염 위험을 완화하기 위해 정기적인 패치, 다단계 인증 및 네트워크 분할을 포함한 강력한 보안 관행을 구현할 것을 권장합니다. 지속적인 모니터링 및 위협 탐지는 잠재적인 공격을 식별하고 대응하는 데 필수적입니다. 국제 사이버 보안 커뮤니티는 효과적인 대응책을 개발하고 전 세계 조직을 보호하기 위해 VoidLink에 대한 정보를 적극적으로 공유하고 있습니다.

Discussion

대화에 참여하세요

첫 댓글을 남겨보세요